Сегодня пентест как один из видов практической кибербезопасности незаслуженно обходится стороной. Отдельные пользователи, несмотря на растущее количество потенциальных киберугроз, считают, что тестировать инфраструктуру нет смысла, достаточно установить средства защиты информации.

В данной статье мы хотим опровергнуть данное мнение, так как у пентеста важное предназначение в цепочке последовательных действий по обеспечению защищенности информации в организации.

Итак, разберем, что такое пентест, каковы его цели, какие виды тестирований сегодня применяются, а также расскажем, чем интересен каждый из них, почему нежелательно пренебрегать отдельными видами тестирований, и к каким последствиям могут привести те или иные ошибки в инфраструктуре организации.

Что такое пентест?

Пентест, или тестирование на проникновение – это процесс, направленный на выявление уязвимостей в информационной инфраструктуре посредством моделирования действий злоумышленника. Исследователями применяются те же или схожие по функционалу инструменты, техники и тактики. Это позволяет получить достаточно реалистичную картину уровня защищенности информационных ресурсов, не привязанную к исполнению требований нормативных правовых актов.

Например, есть требование к использованию сложных паролей в 8 символов. Это требование полностью теряет смысл, если информация хранится в службе, подверженной критичным уязвимостям, которые могут позволить потенциальному злоумышленнику получить доступ к информации в обход механизмов защиты.

В этом практический смысл пентеста. И это более глубокий взгляд на практическую безопасность в организации. В примере приведен именно тот случай, когда вроде реализованы основные требования по защите информации, но компанию все-равно могут взломать через незакрытую уязвимость.

Разновидности тестирования на проникновение

1. Внешнее тестирование – проводится в отношении ресурсов, доступных из сети интернет.

Для таких ресурсов наиболее критично своевременно обнаруживать и устранять недочёты. Критичность здесь обусловлена постоянным нахождением ресурсов под сканированием различными автоматизированными инструментами.

Эти инструменты либо составляют базу для дальнейших атак, либо пытаются провести эксплуатацию самостоятельно. И в случае успешной атаки на ресурс, ценная информация на нем может быть зашифрована или украдена. Сам ресурс в результате атаки может оказаться включенным в состав ботнета, а доступ к ресурсу – продан на тематических площадках.

В случаях, если ресурс расположен на мощностях организации, захват также может привести к проникновению злоумышленника во внутренний периметр. Следствием развития такого сценария событий может уже стать компрометация всей инфраструктуры организации.

Таким образом, данный вид работ рассматривает возможность захвата информационных ресурсов потенциальным злоумышленником, либо возможность проникновения во внутренние сети организации.

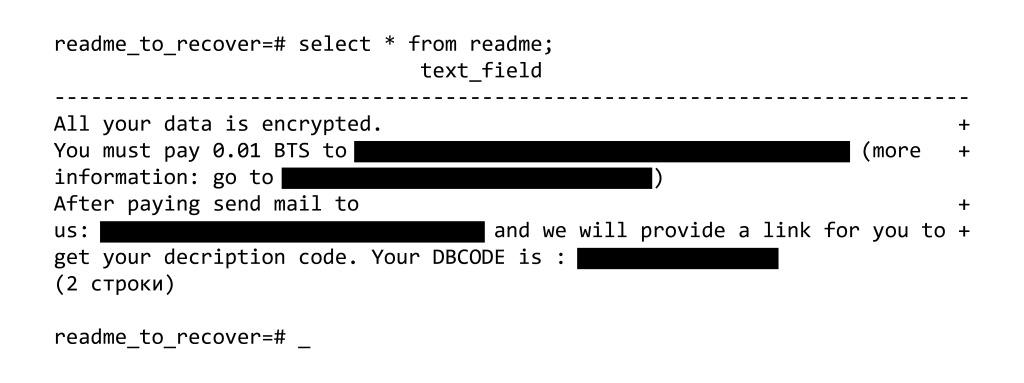

Приведем пример, как забытая на внешнем периметре служба может стать отправной точкой для атак на внутренние сети. СУБД, в которой использовались дефолтные учетные записи/учетные записи по умолчанию, при проведении пентеста была уже обнаружена с зашифрованными базами, а единственная не зашифрованная таблица содержала требование выкупа. Позднее, при продвижении атаки во внутренние сети последствия работы шифровальщиков были также замечены и на внутренних ресурсах организации.

2. Внутреннее тестирование – проводится в отношении ресурсов, расположенных во внутренних сетях организации. Это могут быть автоматизированные рабочие места сотрудников, сервера, сетевое оборудование и иные устройства доступные по сети.

Атака на эти ресурсы может быть следствием «пробития» злоумышленником защиты внешнего периметра или успешно проведённой социальной инженерией.

Данный вид работ оценивает, насколько широко потенциальный злоумышленник сможет распространить своё влияние в случае получения доступа к внутренним сетям организации.

Моделируется также и то, кем является потенциальный злоумышленник. Это некий инсайдер (имеет легитимную учётную запись сотрудника и рабочее место), посетитель (имеет ограниченный доступ к помещениям и гостевой точке WI-FI) или кто-то иной. Соответственно, отличается и точка, с которой начинается атака.

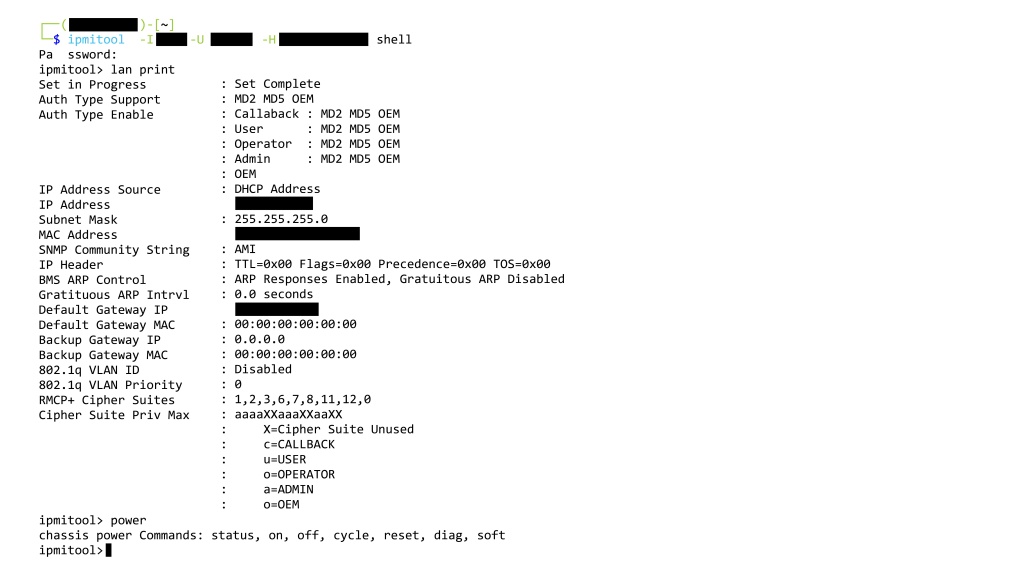

Администраторы не всегда в состоянии проследить за динамично развивающейся инфраструктурой, что однажды может привести к остановке деятельности всей компании. Так, при проведении работ в одной из организаций наши специалисты обнаружили интерфейс удалённого управления материнской платой сервера, который имел слабую пару «логин-пароль», что позволило получить возможность произвольно перезагружать устройство или получать удалённую графическую сессию на запущенной ОС. Так как это был контроллер домена, его постоянная перезагрузка могла довольно сильно осложнить деятельность всей организации или привести к полной ее остановке.

3. Тестирование веб-приложений – абстрагируется от инфраструктурных служб, которые также могут быть доступны по адресу тестируемого ресурса, и концентрируется непосредственно на уязвимостях веб-приложений.

Данный вид работ рассматривает возможность компрометации ресурса через уязвимости в размещённом на нём веб-приложении. Кроме того, оценивается возможность дальнейшего развития атаки во внутренние сети.

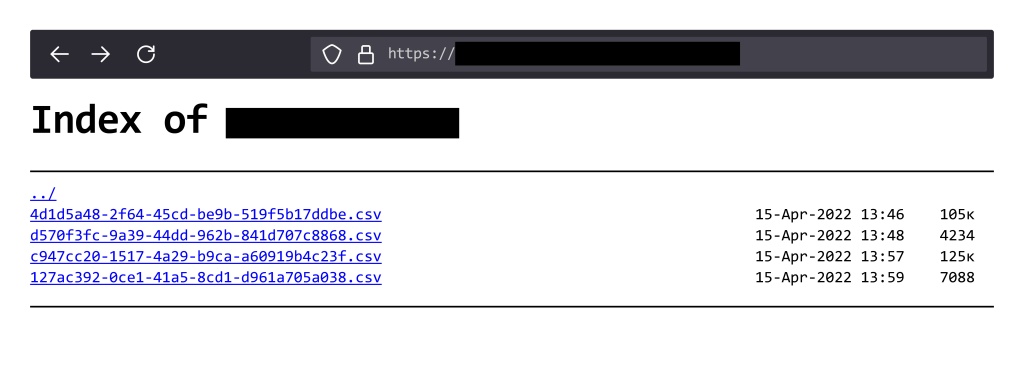

Тут могут быть свои нюансы. Бывают случаи, когда нет векторов ни для компрометации ресурса, ни для проникновения во внутренние сети. Однако это не означает отсутствие рисков для организации. Приведем пример из практики, когда наш исследователь в процессе тестирования перебрал каталоги приложения, где выявил страницу с перечнем документов, в котором содержались персональные данные. Доступ к ним не был предусмотрен в изначальном функционале приложения, но из-за ошибки конфигурации ПДн стали доступны всем пользователям Интернета.

4. Социальная инженерия – может использоваться как часть любой другой разновидности тестирования на проникновение.

Отличие от предыдущих разновидностей тестирований состоит в целях атак. Атакуются не столько информационные ресурсы, сколько их операторы.

Данный вид работ анализирует осведомлённость персонала в вопросах информационной безопасности и пытается использовать недочёты в знаниях для получения первичного доступа.

Среди заказчиков часто встречается мнение: «Да у нас нечего взламывать», мы никаких секретов не храним» или «Да кому мы нужны?». По этой причине впоследствии такие организации не занимаются своей безопасностью. Однако эта модель поведения пагубно влияет на бдительность сотрудников, ввиду чего практически в каждой тестируемой организации удается обманным путём заставить выполнить какое-либо «вредоносное» действие как минимум одного из сотрудников.

Такие действия персонала в итоге могут положить начало компрометации внутренних сетей, раскрыть защищаемую информацию. Если же злоумышленнику из инфраструктуры не удается вынести ничего ценного, он может ее зашифровать и в последствии требовать выкуп.

Есть и другие сценарии негативных последствий для организации – инфраструктура может быть включена в ботнет, который будет, к примеру, проводить атаки на объекты критической инфраструктуры. Это значит, что скомпрометированный ресурс организации может стать площадкой для распространения атак на другие организации, по факту станет причастной к совершению киберпреступлений.

5. Физическое тестирование – подразумевает попытки проникновения на объект заказчика исследователем в обход выстроенной системы защиты. Например, он может получить доступ на территорию в случае отсутствия должного контроля за запасным выходом.Данный вид работ оценивает возможность несанкционированного проникновения постороннего человека на территорию заказчика и то, как далеко он сможет зайти.

Приведем пример. Воспользовавшись ослабленным контролем на посте охраны (охранник отошел в соседнее помещение, а турникет оставался открытым «по умолчанию»), специалист смог попасть в здание. Далее он обнаружил в помещении не заблокированный компьютер и использовал его для получения удаленного доступа к внутренним ресурсам организации.

Это не единственный сценарий действий. Кроме удалённого доступа, эксперт как потенциальный злоумышленник мог оставить устройства в переговорных помещениях, которые впоследствии могли бы записывать и передавать ему информацию. Также он мог поставить устройство, которое обрабатывало бы трафик внутренней сети и извлекало из него ценные артефакты: пароли (в хешированном или открытом виде), логины и т.д. Возможно также размещение закладки с целью получения доступа во внутренние сети для команды, проводящей тестирование на проникновение.

Приведенные примеры достоверно показывают, что тестировать одно направление можно, но доверять такого результату до конца нельзя. Эксперты по тестированию, например, могут не взломать сайт, но это не значит, что организация защищена на достаточном уровне. Проникнуть во внутренние ресурсы можно разными способами. Сайт в данном случае будет лишь одним из путей, по которому попытается пойти злоумышленник.

Таким образом, правильнее будет сказать, что все виды тестирований дополняют и обогащают друг друга.

В данном контексте остается один нераскрытый вопрос. Как же тестируются ресурсы заказчика командами пентестеров?

Методы проведения тестирования

Как и злоумышленник, изначально исследователь может быть ограничен в информации об информационной системе. Данный факт может влиять на полноту и качество работ.

Для решения этой проблемы существуют 3 метода проведения тестирования на проникновение: чёрный ящик, серый ящик и белый ящик.

Чёрный ящик

Тестирование методом черного ящика отличается минимальным количеством информации, представляемой для проведения пентеста. Чаще всего исследователю необходимо провести разведку и собрать из открытых источников информацию об организации. А затем – действовать на основании собранной информации.

Методы разведки могут включать в себя перебор поддоменов и разбор сайтов организации на предмет ценной информации. После всех действий список утверждается заказчиком и начинается непосредственное проведение работ по тестированию ресурсов.

В период всех работ заказчик оказывает минимальное содействие. Результаты таких работ наиболее приближены к реальным, когда злоумышленник совершает попытки по взлому организации.

Минусом такого метода является возможное содержание в итоговом отчете не соответствующей действительности информации. Это происходит потому, что некоторую информацию невозможно достоверно получить при таком методе тестирования.

Серый ящик

Тестирование методом серого ящика подразумевает доступность небольшого количества информации и ограниченное содействие заказчика при проведении работ.

Например, заказчик может заранее предоставить перечень ресурсов, подлежащих тестированию, что позволит тратить меньше времени на разведку и сосредоточиться на анализе полученных в ходе работ сведений.

Результаты таких работ будут более точными и полными, чем в случае с чёрным ящиком. Такой результат достигается за счёт более полного взаимодействия и обширного доступа к достоверной информации.

Белый ящик

При тестировании методом белого ящика исследователю предоставляется максимальное количество информации об инфраструктуре обследуемой организации. Это дает возможность проводить работы подробно и со всесторонним охватом.

Данный метод позволяет не тратить время на разведку и при этом получать всю необходимую информацию о тестируемых ресурсах.

Результат таких работ будет наиболее полным, покроет большее количество недочётов, чем при использовании других методов, будет содержать минимальное количество ложных сведений.

Итак, какой метод наиболее оптимален для проведения пентеста?

Здесь важно ориентироваться на необходимый результат.

Если организации важно получить наиболее полную информацию о всех недочетах в своей инфраструктуре с минимальным количеством ложных сведений, то оптимальным методом тестирования окажется исследование белым ящиком. Здесь также организацией могут преследоваться цели:

-

закрытие всех уязвимостей и исправление ошибок,

-

оценка рисков для текущих бизнес-процессов,

-

получение рекомендаций по повышению уровня защищенности своих ресурсов исходя из конкретной ее конфигурации.

Однако несмотря на полноту такой тип тестирования сильно отдалён от образа мышления и действий реального злоумышленника.

Поэтому, если организация хочет примерить реальные действия хакеров и оценить возможность проведения потенциальным злоумышленником разведки и взлома своей инфраструктуры, необходимо выбирать серый или черный ящик.